Les temps sont durs pour les pirates informatiques – Partie 2 : Application de la norme EN 18031

La cybersécurité est de plus en plus au cœur de la réglementation européenne. Selon la directive européenne relative aux équipements radios, d’ici à août 2025, les produits dotés d’une technologie radio et d’un accès à Internet devront protéger les réseaux et les données personnelles et prévenir la fraude. La norme EN 18031 est conçue pour aider les fabricants à la mettre en œuvre. La deuxième partie est consacrée à son application.

Auteur : Gerhard Stelzer

Le règlement sur la cyberrésilience (CRA) de l’UE introduit de toutes nouvelles exigences en matière de cybersécurité pour les appareils électroniques. Il a été publié au Journal officiel de l’UE en novembre 2024 et constitue donc une loi applicable. Cependant, il n’existe pas encore de normes en la matière. Une période de transition devrait donc s’appliquer jusqu’en décembre 2027, après quoi les nouveaux produits devront être conformes au CRA.

D’ici là, la directive relative aux équipements radioélectriques (RED) vise à renforcer la cybersécurité, au moins pour tous les appareils sans fil. À cette fin, l’UE a modifié la RED en 2022, en complétant l’article 3(3), afin de définir les trois sous-points suivants :

- 3(3)(d) assurer la protection du réseau

- 3(3)(e) garantir la protection des données personnelles et de la vie privée

- 3(3)(f) pour assurer la protection contre la fraude

Le délai de mise en œuvre s’étend maintenant jusqu’au 1er août 2025. Après cette date, aucun dispositif sans fil ne pourra être mis sur le marché de l’UE s’il ne répond pas aux exigences de cybersécurité de la RED.

La norme EN 18031 facilite la mise en œuvre

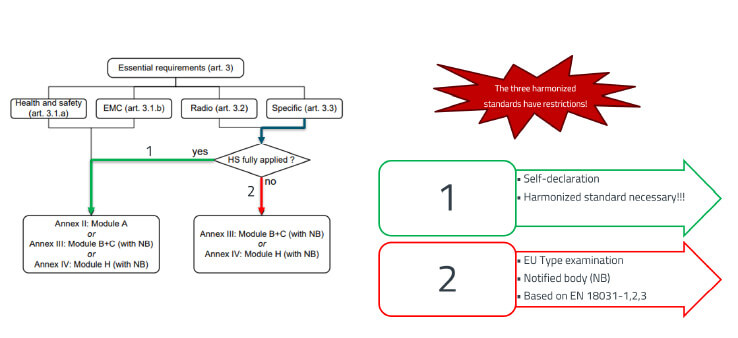

La norme EN 18031 traduit les aspects de cybersécurité de la RED en procédures d’essai spécifiques et a été élaborée par l’organisme de normalisation CENELEC pour le compte de l’UE. En octobre 2024, le CENELEC a soumis la norme EN 18031 à la Commission européenne pour examen. Tant que l’harmonisation, c’est-à-dire la publication officielle, de la norme n’est pas achevée, les produits doivent toujours être certifiés par des prestataires de services d’essai accrédités (Figure 5).

Test de conformité – Exemple d’un module Wi-Fi

Le test de conformité est illustré ici en prenant l’exemple du module Wi-Fi IoT Cordelia-I de Würth Elektronik. Le module Wi-Fi est entièrement conforme à la RED, y compris l’extension de cybersécurité 2022/30/UE à partir de janvier 2022. Le module Cordelia-I est conforme à la norme IEEE 802.11 b/g/n, fonctionne dans la bande des 2,4 Ghz et se caractérise par les éléments suivants :

- Provisionnement sans contact avec QuarkLink (plus d’informations à ce sujet ultérieurement)

- Pont sécurisé UART-to-cloud (mode transparent)

- Faible encombrement : 19 × 27,5 × 4 mm3

- Mode veille <10 μA

- Configuration intelligente de l’antenne (module 2-en-1)

- Puissance de sortie +18 dBm en crête (1DSSS)

- Sensibilité du récepteur : -92 dBm (1 DSSS, 8 % PER)

- Plage de température industrielle : -40 °C à +85 °C

- authentification et autorisation

- protection des données

- sécurité des logiciels et des micrologiciels

- sécurité du réseau

- sécurité physique

- réponse et gestion des incidents

- sensibilisation et éducation des utilisateurs

- conformité aux réglementations et à la documentation

Selon la RED, la cybersécurité des dispositifs sans fil tels que les modules radio doit être assurée conformément à l’article 3(3). Pour le module radio Cordelia-I, seul l’article 3(3)(d) – protection du réseau – est pertinent, étant donné que ni les données à caractère personnel visées à l’article 3(3)(e), ni les données financières visées à l’article 3(3)(f), ne sont traitées. Il s’ensuit que Cordelia-I doit être testé conformément à la norme EN 18031-1:2024.

Les exigences fondamentales de la norme EN 18031-1:2024 pour un dispositif sans fil en termes de cybersécurité sont les suivantes :

La norme fournit une aide pour les tests à l’aide d’arbres de décision. Une structure de questions en cascade est utilisée, avec des réponses « oui » et « non ». Si la réponse est « oui » et que le résultat est donc « non applicable », le test en question n’est pas requis pour le produit testé. Pour la dernière question de la cascade, la réponse « oui » signifie que le test est « réussi ». Si la réponse est « non », le test est « échoué » et une action corrective peut s’avérer nécessaire.

Les essais du module Cordelia-I ont permis de tirer un certain nombre d’enseignements : L’espace de la cybersécurité est volatile et en constante évolution, par exemple avec le CRA qui entrera en vigueur à la fin de l’année 2027. Il est important de procéder à une analyse des risques de cybersécurité dès le début du processus de conception et de poursuivre cette analyse tout au long du cycle de vie du produit. La mise en œuvre de la cybersécurité ne se limite pas au matériel et aux logiciels. Les « politiques » jouent également un rôle important, comme un système de signalement des vulnérabilités, des mises à jour logicielles, la facilité d’installation et de maintenance, etc. L’objectif doit être la « sécurité par conception ».

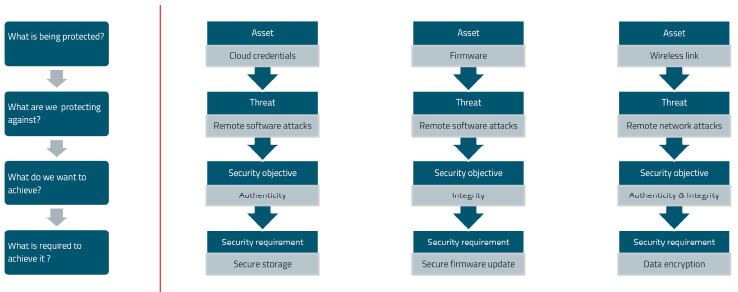

Conception d’un concept de sécurité pour un dispositif embarqué

Lors de l’élaboration d’un concept de sécurité pour un dispositif embarqué, il convient de se poser plusieurs questions essentielles et d’y répondre : Quel asset doit être protégé ? À quoi ressemble la menace ? Quel objectif de sécurité avons-nous ? De quoi avons-nous besoin pour l’atteindre ?

L’état actuel des mesures de cybersécurité dans une application IoT typique englobe une série d’éléments de sécurité :

- Une « racine de confiance » sécurisée est une identité unique à laquelle est associée une clé cryptographique. L’ensemble de la chaîne de sécurité reposant sur cette base de confiance, il est essentiel que la racine de confiance soit unique, inaltérable et non clonable.

- Le démarrage sécurisé est une fonction de sécurité qui garantit que seuls des logiciels de confiance sont chargés pendant le processus de démarrage d’un appareil. Il s’agit d’un processus basé sur un micrologiciel qui vérifie la signature numérique du chargeur de démarrage et de tous les composants ultérieurs du système d’exploitation avant qu’ils ne soient chargés dans la mémoire. L’objectif du démarrage sécurisé est d’empêcher l’exécution de logiciels malveillants et d’autres logiciels malveillants et de compromettre le système pendant le processus de démarrage.

- Le firmware over-the-air (FOTA) est une méthode par laquelle le micrologiciel d’un appareil électronique est mis à jour sans fil, généralement par le biais d’une connexion sécurisée. Les mises à jour FOTA peuvent être utilisées pour corriger des bogues, ajouter de nouvelles fonctionnalités ou combler des lacunes de sécurité dans le micrologiciel de l’appareil.

- Toute interface avec le monde extérieur doit être considérée comme vulnérable et sécurisée en conséquence. Une série de protocoles standard peuvent être utilisés pour l’authentification et le chiffrement des interfaces de communication.

- Les zones de stockage sécurisé sont des environnements d’exécution isolés qui fournissent une sécurité matérielle pour les données et le code sensibles. Elles sont conçues pour protéger contre les attaques qui tentent d’accéder ou de modifier les données en mémoire ou de voler les clés cryptographiques.

Ces mesures générales visant à garantir la cybersécurité ont été mises en œuvre dans le module Wi-Fi Cordelia-I (Figure 7). Le module radio Wi-Fi comprend les caractéristiques de sécurité suivantes :

- ID unique de l’appareil de 10 octets non manipulable

- Démarrage sécurisé

- Stockage sécurisé avec système de fichiers cryptés pour le stockage des certificats et autres informations d’identification

- Mise à jour sécurisée du micrologiciel par voie aérienne

- Socket sécurisé – protocole de sécurité de la couche transport TLSv1.2

- Connexion Wi-Fi sécurisée selon WPA3

- Moteur cryptographique accéléré au niveau matériel

Connexion sécurisée au cloud

Pour garantir une connexion sécurisée au cloud, l’appareil et le serveur doivent procéder à une authentification mutuelle, suivie de l’échange d’une clé de session, qui est ensuite utilisée pour chiffrer le canal de communication. Cette opération s’effectue généralement à l’aide du protocole TLS.

Pour établir une connexion TLS mutuelle, les éléments cryptographiques suivants doivent être présents sur l’appareil et dans le cloud. Les actifs doivent également être correctement alignés l’un sur l’autre.

Du côté de l’appareil, ces éléments sont les suivants :

- ID de l’appareil : Identité unique de l’appareil, immuable et inviolable.

- Clé de l’appareil : Il s’agit d’une clé privée unique à chaque appareil et qui doit être gardée secrète.

- Certificat de l’appareil : Ce certificat contient la clé publique associée à la clé privée de l’appareil.

- Autorité de certification racine : Il s’agit de l’autorité de certification racine (Root CA) du cloud , qui est utilisée pour authentifier le point de terminaison du cloud.

Le processus de stockage de ces paramètres sur l’appareil final est connu sous le nom de « provisionnement de l’appareil ».

Du côté du cloud, il s’agit de :

- Liste des identifiants d’appareils : Une liste blanche d’identifiants d’appareils autorisés à établir des connexions.

- Certificats d’appareils : Les clés publiques correspondant aux identifiants des appareils pour permettre l’authentification des appareils.

Le processus de stockage de ces paramètres sur le point de terminaison du cloud est connu sous le nom de « cloud provisioning ». Ces valeurs cryptographiques doivent être stockées en toute sécurité à la fois sur l’appareil et sur le point d’accès au cloud. La divulgation de ces valeurs à n’importe quel stade du cycle de vie de la fabrication de l’appareil peut compromettre la sécurité. L’interaction humaine avec ces actifs cryptographiques constitue souvent la plus grande menace. C’est pourquoi les étapes suivantes doivent être suivies pour garantir une sécurité maximale.

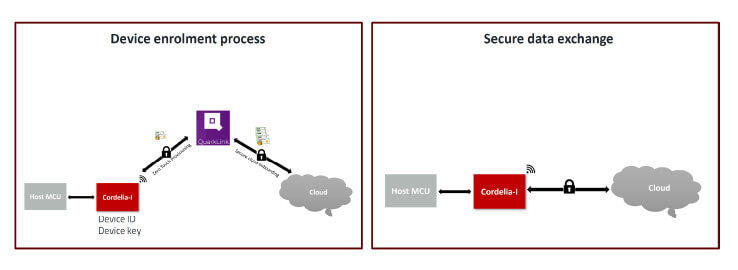

Le module Cordelia-I de la plateforme QuarkLink permet une connexion sécurisée au cloud par le biais d’un provisionnement sans contact des dispositifs et d’une intégration sécurisée au cloud (Figure 7). En outre, la gestion complète de l’appareil – y compris la migration à distance vers le cloud – peut être effectuée tout au long du cycle de vie de l’appareil.

Provisionnement sans contact avec QuarkLink

Dans ce processus, l’appareil est configuré avec tous les paramètres requis pour se connecter à la plateforme cloud, y compris les ressources cryptographiques, sans aucune intervention humaine.

Il s’agit de configurer de nombreux paramètres, y compris les ressources cryptographiques sur l’appareil, comme décrit ci-dessus. Le module Cordelia-I, associé à la plateforme QuarkLink, permet un approvisionnement sans contact. Chaque module est livré avec un jeu de clés unique, préinstallé et inviolable.

La clé privée est liée de manière sécurisée au matériel et ne peut pas être lue par l’application. Le logiciel d’application ne peut accéder qu’à la clé publique et utiliser la clé privée pour d’autres opérations cryptographiques.

Intégration sécurisée au cloud

Au cours de ce processus, le point de terminaison du cloud est configuré pour permettre une connexion authentifiée avec les appareils finaux. Les paramètres « liste d’identifiants d’appareils » et « certificats d’appareils », mentionnés précédemment, sont stockés à cette fin dans le point de terminaison du cloud.

La plateforme QuarkLink permet l’intégration sécurisée des dispositifs avec la plupart des grands fournisseurs de services sur le cloud, y compris les serveurs auto-hébergés. Ceci est possible grâce à des API REST authentifiées fournies par les fournisseurs de services sur le cloud.

Partenariat entre Würth Elektronik et Crypto Quantique

La combinaison de la plateforme logicielle de sécurité QuarkLink de Crypto Quantique avec les modules sans fil de Würth Elektronik permet la connexion automatique et sécurisée de milliers de nœuds de capteurs à des serveurs locaux ou sur le cloud. La plateforme permet le provisionnement des appareils, l’intégration, la surveillance de la sécurité, ainsi que le renouvellement et la révocation des certificats et des clés, le tout en quelques clics sur une interface utilisateur graphique. Les utilisateurs ont ainsi accès à toutes les fonctionnalités requises pour gérer les appareils IoT tout au long de leur cycle de vie.

Gerhard Stelzer a étudié l’électrotechnique et les technologies de l’information à l’université technique de Munich, où il a obtenu un diplôme d’ingénieur. Il a ensuite travaillé au développement de la technologie de communication optique à grande vitesse chez Siemens AG et s’est tourné vers le journalisme technique en 1995, en travaillant pour la publication « Elektronik ». Depuis 2021, il est rédacteur technique principal chez Würth Elektronik eiSos.